LSM的前世今生

本文主要介绍了Linux Security Module (LSM)的基本原理,应用场景及编程实例。第一部分以Linux Kernel文档为基础,介绍了LSM的定义、诞生与发展,并简述了LSM的实现原理;第二部分以鼎鼎大名SELinux为例,介绍了LSM的具体实现。

本文主要基于Linux Kernel官方文档和源码撰写,如果有疏漏,欢迎指正。

一、 LSM是个啥

1. LSM的定义

TheLinux Security Module (LSM) framework provides a mechanism for various securitychecks to be hooked by new kernel extensions. The name “module” is a bit of a misnomer since theseextensions are not actually loadable kernel modules. Instead, they areselectable at build-time via CONFIG_DEFAULT_SECURITY and can be overridden atboot-time via the "security=..." kernel command line argument, in thecase where multiple LSMs were built into a given kernel.

从Linux Kernel官网页面中的介绍中可以大概总结出几个关键点:

l LSM框架基于hook机制实现内核功能扩展

l 虽然名字里带Module,但LSM并不是传统意义上的内核模块

l Kernel中可以同时编译进多个不同的LSM

l LSM并不是运行时加载,而是编译时引入,在boot阶段通过命令行加载

2. LSM的诞生与发展

在2001年的Linux Kernel峰会上,NSA代表建议在Linux Kernel 2.5中加入Security-Enhanced Linux(SELinux)。然而,这一提议遭到了Linus Torvalds的拒绝。一方面,SELinux并不是惟一用于增强 Linux 安全性的安全子系统;另一方面,并不是所有的开发人员都认为SELinux是最佳解决方案。最终SELinux没能加入到Linux Kernel 2.5,取而代之的是Linux Security Module的开发被提上日程。

LSM子系统自提出后开发了近3年,并终于在Linux Kernel 2.6正式加入到内核中,随之应运而生了大量LSM,比如Ubuntu、OpenSUSE、SUSE、Debian等发行版中默认的AppArmor,以及RHEL、Fedora、CentOS等发行版中默认的SELinux。

3. LSM的软件架构及实现原理

从图1中可以看出LSM在Linux安全体系中所处的位置,LSMhook被插入到访问kernel对象与DAC 检查之见,然后LSM调用系统中启用的访问控制模块,检查是否可以访问。若有多个访问控制模块,会根据初始化的优先顺序执行,都允许访问才能进一步访问 kernel 对象。使用LSM Hook框架进行内核安全审计和元数据捕获。安全开发人员只需要按照既定的调用规范编写LSM模块,并加载进Linux内核,而不需要对系统调用表进行任何修改。

图1 LSM软件逻辑

LSM的设计思想是在最少改变内核代码的情况下,提供一个能够成功实现强制访问控制模块需要的结构或者接口。其中,LSM对内核代码的改动如下:

l 在特定的内核数据结构中加入安全域

l 在内核源代码中不同的关键点插入对安全钩子函数的调用

l 加入一个通用的安全系统调用

l 提供了函数允许内核模块注册为安全模块或者注销

l 将capabilities逻辑的大部分移植为一个可选的安全模块

LSM机制之所以简单实用,是因为它的设计者几乎罗列了任何可能出现安全问题的地方,然后在这些地方安插钩子,并且这些钩子的实现定义为回调函数,具体的安全引擎只需要自己实现这些钩子函数即可。

二、 LSM有啥用

1. 大名鼎鼎的SELinux

作为最知名的LSM之一,哪怕是刚开始接触Linux内核安全的新人,也一定或多或少听说过SELinux的大名。如果你没听说过,可以去翻翻往期内核工匠的文章,在《SELinux介绍》一文中,Tenny大佬对SELinux的基础框架和基本原理都做了介绍,同时对SELinux Policy做了介绍,本节将不再赘述。

2. 从LSM视角看待SELinux具体实现

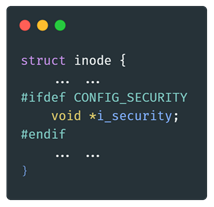

上一节最后讲到了LSM对内核的改动,下面就以SELinux为例,详细讲解一下LSM在内核中的具体实现。(1)在inode结构体中加入安全域如图2所示,在inode数据结构中加入安全域字段,i_security字段指向一段安全域,该区域内顺序存放着各个安全模块自己的数据,每个安全模块会记录自己在安全域内的offset。内核通过在文件inode对象中间接引用的i_security对象(void*),实现各种各样的安全模块。

图2 在inode数据结构中加入安全域字段

(2)添加hook函数调用

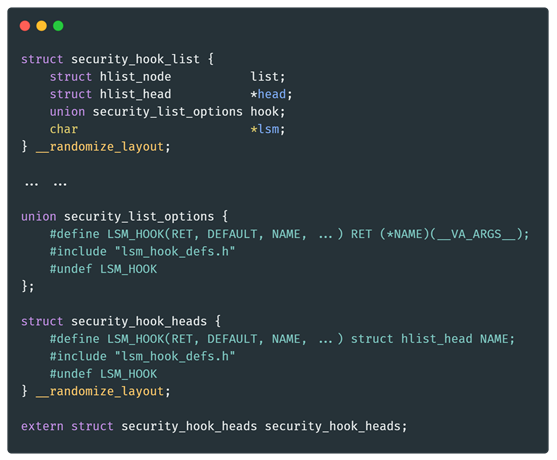

在内核代码中埋入的每个安全hook函数都会设立自己的hlist,以便于不同的安全引擎能同时工作(如SELinux与AppArmor共存)。每一个hook点都可以用security_hook_list结构体来描述,同时每个hook点包含一个函数声明和自己hlist的头部,如图3所示:

图3 hook_list数据结构

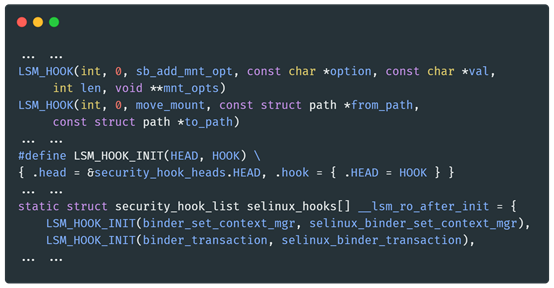

在头文件"lsm_hook_defs.h"中,罗列出了各种hook点的名称,SELinux通过复用LSM_HOOK宏对hook函数进行初始化,如图4所示:

图4 hook函数初始化

selinux_hooks就是SELinux模块实现的hook点结构体数组,通过上面提到的LSM_HOOK_INIT宏对struct security_hook_list结构中的成员head进行初始化,并将SELinux实现的函数selinux_binder_set_context_mgr赋给对应函数指针。

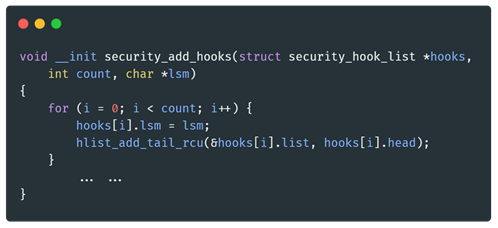

然而,这个宏仅仅初始化了两个成员,并未将实现的函数插入到hook点下hlist中。Linux提供security_add_hooks函数执行插入哈希链表操作,内核代码中埋入的hook点在被调用时,会遍历自己的hlist,依次调用之前注册的安全函数。如图5所示:

图5 security_add_hooks函数

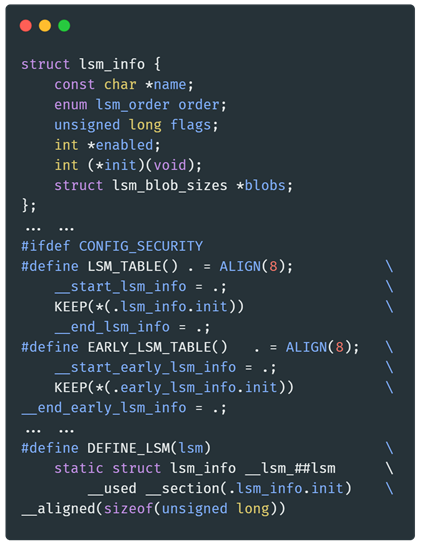

(3)LSM数据结构

如图6所示,在Linux内核中,通过使用lsm_info结构体对各个安全模块进行描述。在头文件vmlinux.lds.h中,定义了lsm info数据区域,用于存放 lsm_info结构体,并使用DEFINE_LSM宏对其进行初始化。

图6 LSM数据结构

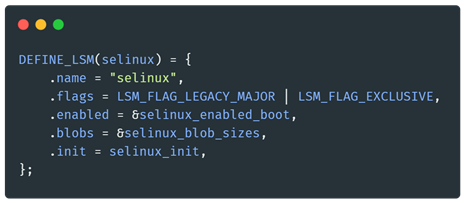

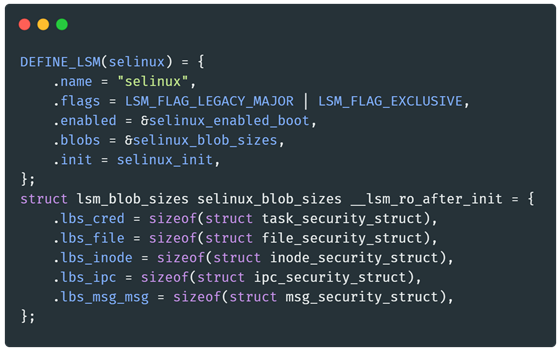

如图7所示是SELinux中的lsm_info结构体定义,包含模块名称及init函数。

图7 SELinux模块的lsm_info结构体

(4)LSM初始化

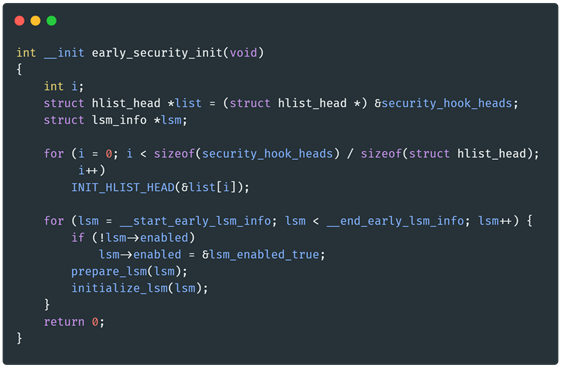

如上一节在LSM定义中所提到的,LSM并不是运行时加载,而是编译时引入,在boot阶段通过命令行加载。在start_kernel(系统启动执行完架构相关代码后,通用代码的入口)后,开始调用early_lsm_init命令和security_init命令。

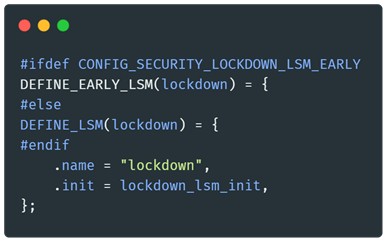

early_lsm_init命令在Kernel 5.4引入,目的是对在setup_arch()中启动的代码配置安全策略,以实现在引导早期加载LSM策略的安全机制。通过配置CONFIG_SECURITY_LOCKDOWN_LSM_EARLY宏,可以在security_init命令之前启动,目前lockdown是为数不多使用这种配置的模块之一。

图8 early_lsm_init函数

如图8所示,early_lsm阶段通过调用early_lsm_init函数完成初始化,在头文件vmlinux.lds.h中定义了__start_early_lsm_inf,由DEFINE_EARLY_LSM(lsm)宏调用初始化函数,如图9所示:

图9 lockdown模块初始化

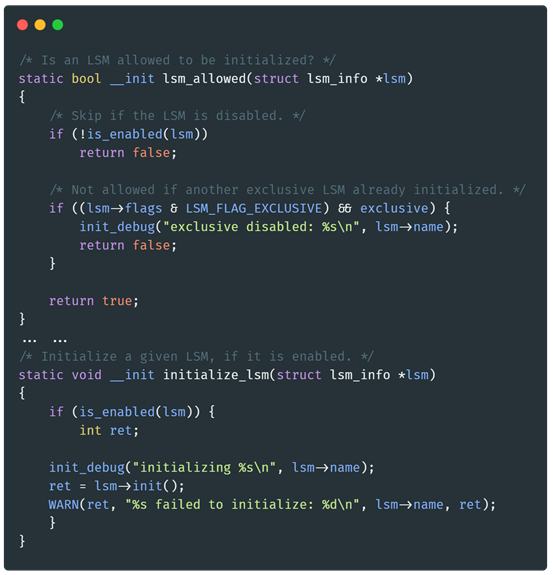

如图10所示是early_lsm阶段的两个核心函数prepare_lsm和initialize_lsm。

图10 prepare_lsm函数与initialize_lsm函数

prepare_lsm函数通过调用lsm_allowed函数进行判断,如果有模块的flag中加入了LSM_FLAG_EXCLUSIVE,则注册成独占模块,其他声明了LSM_FLAG_EXCLUSIVE的模块就不会被启用。常见Linux系统中lockdown,yama,loadpin,safesetid,integrity以及capbility均为非独占模块,在内核中可以同时加载;而selinux,apparmor以及smack均是独占模块,不能同时加载。initialize_lsm函数实际上就是调用安全模块自己注册的init函数。

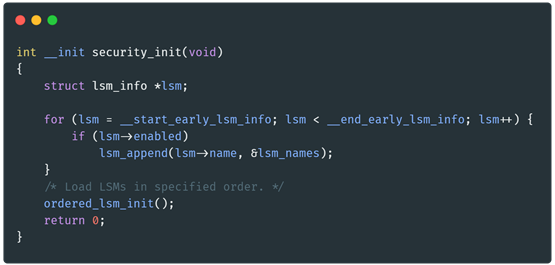

讲完early_lsm阶段,接下来说一下security_init阶段。

图11 security_init函数

如图11所示,security_init阶段通过调用security_init函数完成初始化。其中,lsm_names保存内核启动的lsm模块名,本身是一个字符型指针,赋值时需要通过alloc函数申请内存,而early_security_init阶段无法完成这个操作,因此在security_init中,会对模块是否属于early_security_init阶段进行判断。

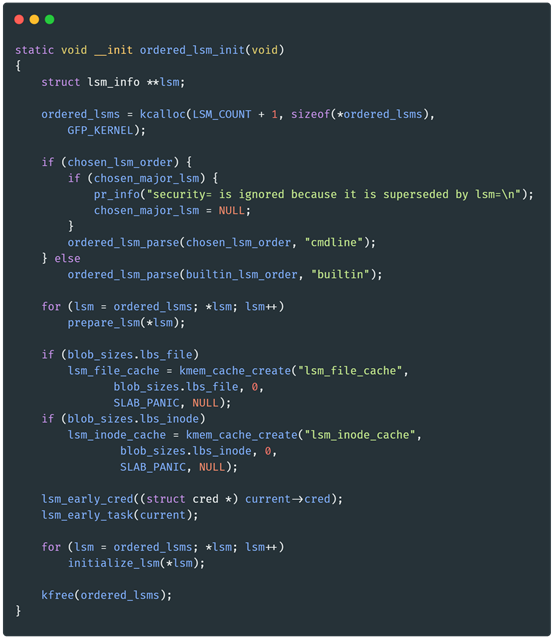

图12 ordered_lsm_init函数

如图12所示是security_init阶段的核心函数ordered_lsm_init函数。下面看一下其具体实现。

ordered_lsms是一个结构体指针数组,用于保存在静态数据区中定义的lsm_info结构体。

chosen_lsm_order和chosen_major_lsm均保存cmdline传入的lsm相关参数,分别对应cmdline的"lsm="参数和"security="参数,"lsm="表示指定多个安全模块的加载顺序,"security="是指定一个补充加载的安全模块。

builtin_lsm_order等同于CONFIG_LSM,即在kernel配置时选择的安全模块加载顺序字符串。

ordered_lsm_parse函数的作用是将.lsm_info.init中无序的静态数据(lsm_info) 地址按照CONFIG中的逗号隔开的顺序放到ordered_lsms指针数组中。

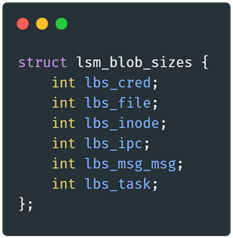

(1)配置LSM的security_blob_size在lsm_info结构体中,使用lsm_blob_sizes结构体来存放LSM的Security blob size 或者offset数据。blob size指的是LSM框架下实现的安全域数据大小。其结构体声明如图13所示:

图13 lsm_blob_sizes结构体

在lsm初始化阶段,Linux Kernel提供了lsm_set_blob_sizes函数用于配置模块的blob_size,一般模块在静态定义lsm_info时会定义blob_size,如图14是SELinux的blob_size定义:

需要注意的是,全局变量blob_sizes是各个使能的模块的blob size的累加值,并会将累加的offset重新赋值给模块的blobs对应字段。

三、总结

在LSM诞生之前,Linux Kernel安全加固的方案多种多样,随着LSM加入内核,从前的安全性内核补丁如今破坏了内核的完整性,使用LSM框架中的标准预置回调函数进行hook是当前最优雅的解决方案。而Kernel 5.4中加入的lockdown模块(前文提到的early_lsm阶段加载的模块)直接禁止了运行时对内核进行动态修改,使得LSM成为Linux安全模块开发的唯一途径。

参考文献

Linux官方文档https://www.kernel.org/doc

Linux内核源码https://elixir.bootlin.com/linux/latest/source